ここ数週間にわたり、国家の支援を受けたとされるハッカーたちが、イラン人人権活動家のオンラインアカウントに不正アクセスを試みる事件が増えている。Androidスマートフォンの脆弱性を利用したものだ。画像: ICHRI.

この記事は当初、イラン人権国際キャンペーン [1]のウェブサイト上で公開されたものです。

(訳注)2016年8月31日に公開されたものであり、記事の内容は当時の状況を表しています。

イラン人権国際キャンペーンが把握したところによれば、ここ数週間にわたり、国家の支援を受けたとされるハッカーたちが、イラン人人権活動家のオンラインアカウントに不正アクセスを試みる事件が増えている。これは、Androidスマートフォンの脆弱性を利用したものだ。

2016年8月11日、パリ在住の著名なイラン人政治活動家のフェイスブックページに、送信者不明のメッセージが送られた。活動家の教え子だと自己紹介していたが、この人物がハッカーだったのだ。メッセージには、活動家の写真入り政治ステッカーを作成したと書かれていた。ハッカーはこの後、ステッカー画像が入っているというAPKファイルを活動家あてに送信した。

しかし、実はそのファイルに入っていたのはマルウェア [2]だった。活動家がそのファイルを開いた直後、ハッカーは活動家のフェイスブックページを乗っ取り、同様のメッセージを友人に送らせた。友人たちの勤務先には、ラジオ・ファルダー、ドイチェ・ヴェレ [3]、BBCなどがあった。そのうちの1人がこのスパムメールを開き、数時間にわたりGmailアカウントにアクセスできなくなった。

APKという拡張子がついたファイルは、Android OSのスマートフォンにインストールできるアプリケーションファイルを指す。Google Playストアなどの信頼できる提供元からファイルをダウンロードした場合を除き、ユーザーはAPKファイルを開くべきではない。AppleのiOSとは異なり、Androidアプリケーションは独自に開発してインストールできる。このため、独立系の開発者にとってメリットが多いものの、ハッカーが無防備なユーザーを狙って個人情報を探り出すのに都合がよくなっている。

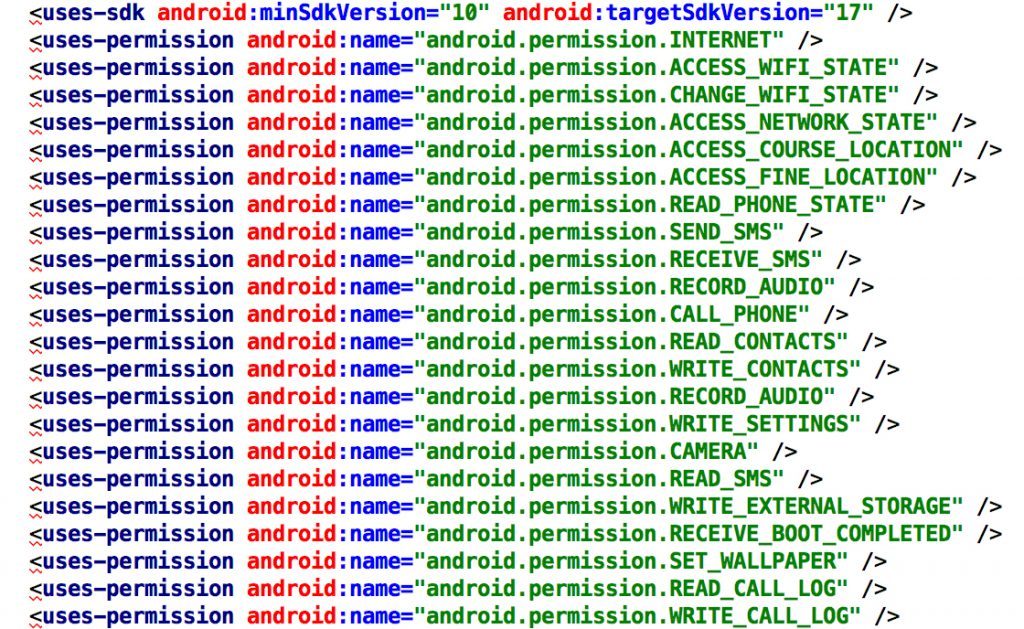

このファイルは、パリを拠点とする活動家のアカウントに不正侵入するために使われた。これは、DroidJack(ドロイドジャック)という名の、Androidの遠隔操作ツールを使って作成されたものだ。このツールを使うことで、ハッカーたちがコンピューターシステムのセキュリティ脆弱性を突きやすくなる。

ハッカーが被害者のAndroidスマートフォン上で侵入した位置情報リスト

イラン人権国際キャンペーンの調査によれば、ハッカーが作った「トロイの木馬」というマルウェアを使うと、Androidスマートフォン上でさまざまな種類のコンテンツを遠隔操作できるという。メッセージ、写真、音声ファイル、アプリケーション、GPSロケーター、連絡先といった内容だ。ハッカーたちは、スマートフォンの所有者に気づかれずに、端末を使った会話や操作を監視できる。また、被害者の端末から電話をかけたりメッセージを送ったりすることも可能だ。

ハッキング被害者を欺いてダウンロードさせるため、マルウェアファイルの中には被害者の写真が入っていた。

ハッカーは、国外に住むイラン人ジャーナリストたちのフェイスブックページにもメッセージを送った。「至急伝えたい重要なニュースを受信してもらう」ため、Googleドライブ内にある偽リンクをクリックするよう求めるものだ。このリンクをクリックした結果、同様の機能を持つマルウェアに感染する被害が出ている。

ジャーナリスト:こんにちは、XXXXさん

こちらが私のメールアドレスになります。XXXX@gmail.com

乗っ取られたアカウントからのメッセージ:(偽リンク)

乗っ取られたアカウントからのメッセージ:(偽リンク)

乗っ取られたアカウントからのメッセージ:このドライブ上に文書があります。

ジャーナリスト:XXXXさん。あなたが送信したファイルはロックされています。アクセスにはパスワードが必要です。

ある乗っ取られたアカウントから送信されていた、ジャーナリストあてのメッセージ。

The journalist whose Gmail account was hacked described the process as follows:

1. Hacker directs unsuspecting victim to false Google account sign-in page.

2. Victim enters username and password.

3. Hacker records victim’s username and password and submits an access request to Google.

4. Google sends a text message to the victim to complete the two-step verification process.

5. Victim inputs the verification code in the false Google sign-in page.

6. Hacker copies the verification code, which is valid for only 30 seconds, and signs into the victim’s account.

Gmailアカウントを乗っ取られたジャーナリストは、乗っ取りの手口について次のように説明した。

1. ハッカーは無防備な被害者を、偽のGoogleアカウントサインインページに案内する。

2. 被害者がユーザー名とパスワードを入力する。

3. ハッカーは被害者のユーザー名とパスワードを記録し、Googleにアクセス要求を送信する。

4. Googleが被害者にテキストメールを送り、二段階認証プロセスを完了する。

5. 被害者は偽Googleサインインページに認証コードを入力する。

6. ハッカーはその認証コードをコピーする。30秒間に限りこの認証コードが有効なため、その間に被害者のアカウントにサインインする。

グローバル・ボイスのアドヴォクスから、技術面でのヒントをご紹介

こうした犯罪は無差別に行われる。ユーザーの居住地や行動にかかわらず、知らない相手からメールを受け取ったときは常に注意が必要だ。このメールにリンクや添付ファイルが含まれている場合は、特に気をつけなければならない。オンライン上には、このような問題で役立つサービスや専門家がいろいろ存在する。あまり詳しくないユーザー向けにGoogleが提供しているのは、リンクなどを簡単にチェックし、安全性を確認する方法だ。

グローバル・ボイスのアドヴォクスから、技術面でのヒントをご紹介

リンクのチェック方法

- リンクはプレーンテキスト [4]形式で閲覧します。ウェブブラウザ上でGmailを閲覧するなど、電子メールをhtml形式で利用している場合は、「Ctrl(コントロール)」キーを押しながらリンクをクリックします。

- 「リンクアドレスをコピーする」を選択します。

- Googleセーフブラウジングの「サイトステータス」 [5]というツールに、コピーしたリンクアドレスを貼り付け、サイトの安全性をチェックします。

添付ファイルのチェック方法

あまり知られていませんが、Googleドキュメントビューア [6]には、オンライン上の文書ファイルをhtml形式に変換し、閲覧しやすくする機能があります。

- 別タブを開いて、このURLをアドレスバーに貼り付けます。https://docs.google.com/viewer?url=

- 1のアドレスに続けて、オンライン上で閲覧したい文書のアドレスを貼り付けます。

- ドキュメントビューアを通じて、ブラウザで文書が表示されます。そのため、実際にコンピューターにファイルをダウンロードするリスクを冒すことなく、内容を見ることが可能です